Araştırmacılar, tehdit aktörlerinin Cloudflare Tunnel hizmetini, genellikle uzaktan erişim truva atları (RAT'ler) dağıtan kötü amaçlı yazılım saldırılarında giderek daha fazla kötüye kullandıkları konusunda uyarıda bulunuyor.

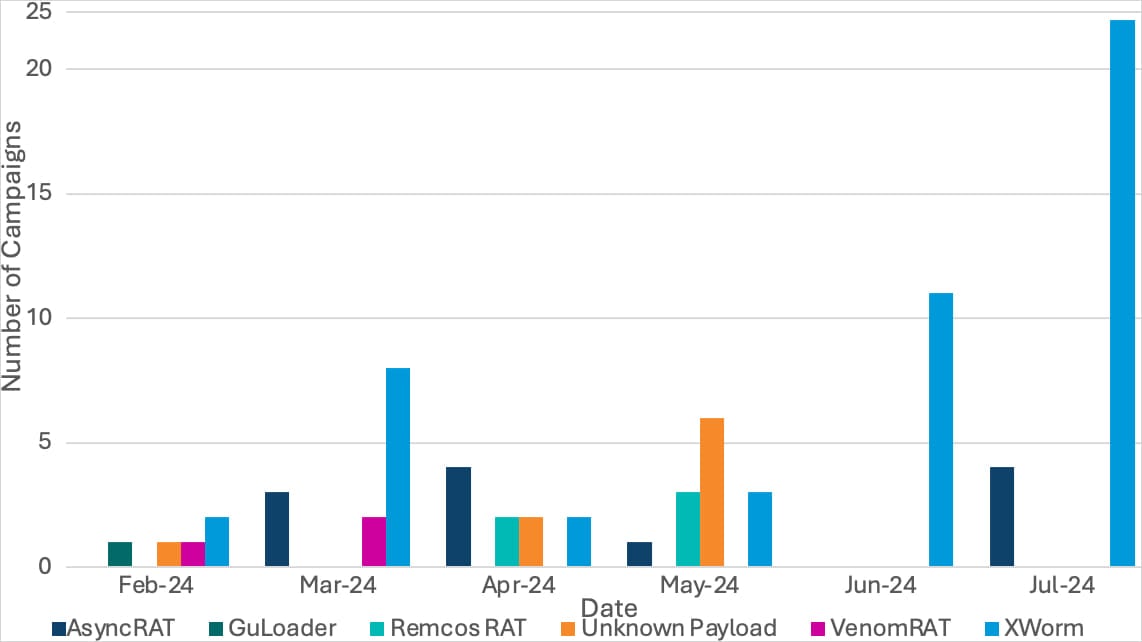

Bu siber suç faaliyeti ilk olarak Şubat ayında tespit edildi ve AsyncRAT, GuLoader, VenomRAT, Remcos RAT ve Xworm dahil olmak üzere birden fazla RAT dağıtmak için TryCloudflare ücretsiz hizmetinden yararlanıyor.

Cloudflare Tunnel hizmeti, IP adreslerini ifşa etmeden internet üzerinden yerel hizmetlere ve sunuculara erişmek için şifreli bir tünel üzerinden proxy trafiğine izin verir. Bu, herhangi bir genel gelen bağlantı noktası açmaya veya VPN bağlantıları kurmaya gerek olmadığı için daha fazla güvenlik ve rahatlıkla birlikte gelmelidir.

TryCloudflare ile kullanıcılar yerel sunuculara geçici tüneller oluşturabilir ve Cloudflare hesabına ihtiyaç duymadan hizmeti test edebilirler.

Her tünel, trafiği Cloudflare ağı üzerinden yerel sunucuya yönlendirmek için kullanılan trycloudflare.com etki alanında geçici bir rastgele alt etki alanı oluşturur.

Tehdit aktörleri geçmişte bu özelliği, tespit edilmekten kaçarken tehlikeye atılmış sistemlere uzaktan erişim sağlamak için kötüye kullandılar.

Son Saldırı

Siber güvenlik şirketi Proofpoint bugün yayınladığı bir raporda, yasal TryCloudflare etki alanında barındırılan kötü amaçlı .LNK dosyalarıyla hukuk, finans, üretim ve teknoloji kuruluşlarını hedef alan kötü amaçlı yazılım etkinliği gözlemlediğini açıkladı.

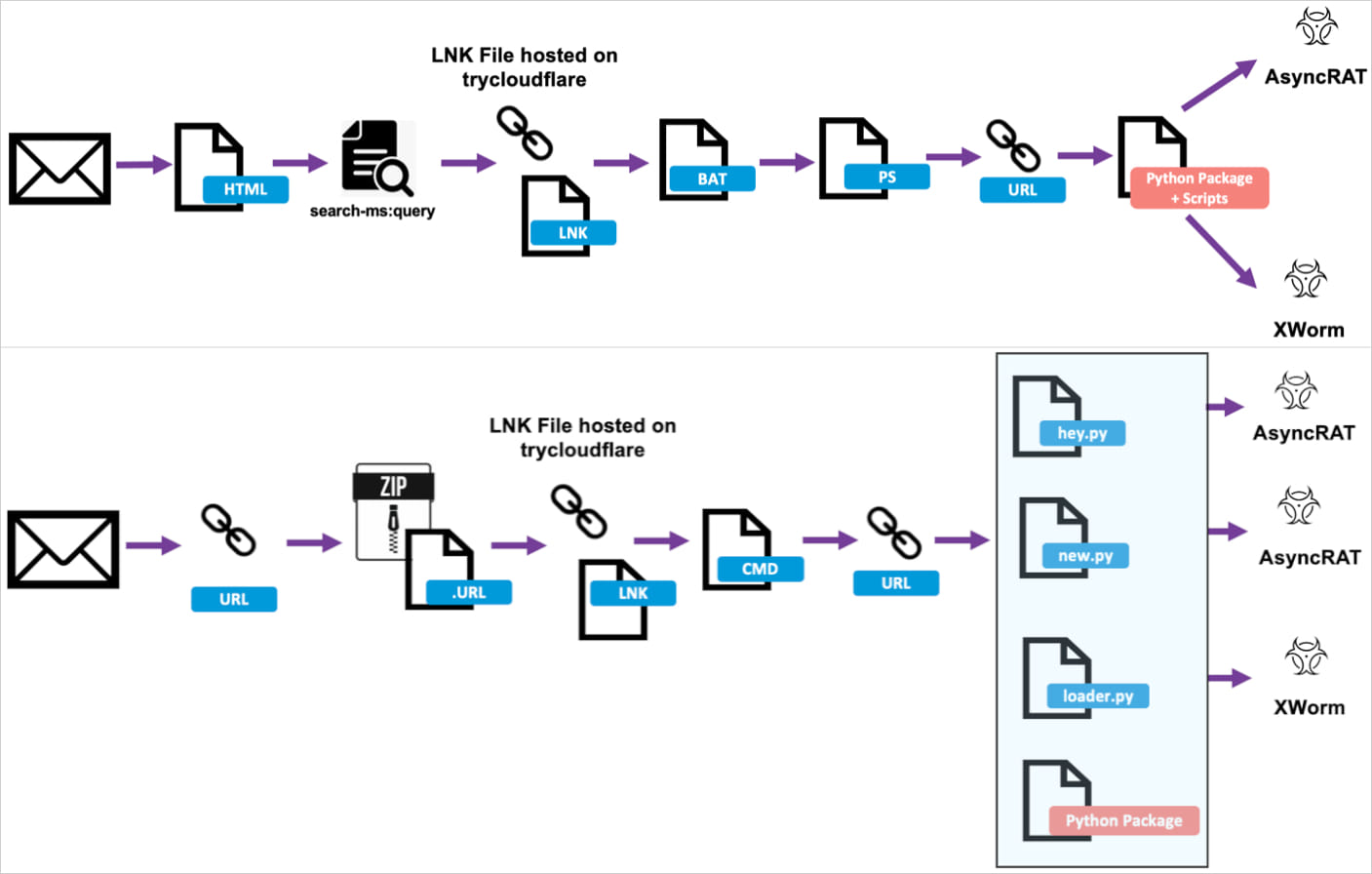

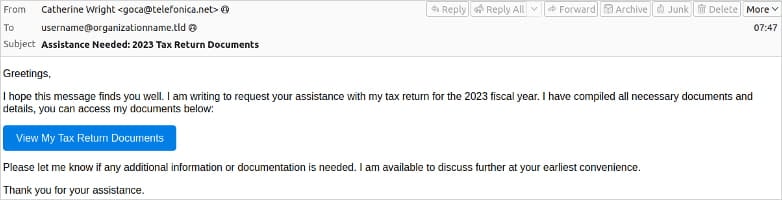

Tehdit aktörleri, LNK yüküne yönlendiren URL'ler veya ekler içeren vergi temalı e-postalarla hedefleri cezbediyor. Yük başlatıldığında, PowerShell'i dağıtan BAT veya CMD komut dosyalarını çalıştırır.

Saldırının son aşamasında, nihai taşıyıcı program için Python yükleyicileri indirilir.

Proofpoint, 11 Temmuz'da başlayan e-posta dağıtım dalgasının 1.500'den fazla kötü amaçlı mesaj dağıttığını, 28 Mayıs'taki daha önceki bir dalganın ise 50'den az mesaj içerdiğini bildirdi.

LNK dosyalarını Cloudflare üzerinde barındırmak, hizmetin itibarı nedeniyle trafiğin meşru görünmesini sağlamak da dahil olmak üzere çeşitli avantajlar sunar.

Dahası, TryCloudflare Tunnel özelliği anonimlik sunuyor ve LNK'ye hizmet eden alt alan adları geçici olduğu için bunları engellemek savunuculara çok fazla yardımcı olmuyor.

Sonuç olarak, hizmet ücretsiz ve güvenilirdir, bu nedenle siber suçluların kendi altyapılarını kurma maliyetini karşılamaları gerekmez. Cloudflare'den gelen engellemeleri aşmak için otomasyon kullanılırsa, siber suçlular bu tünelleri büyük ölçekli operasyonlar için bile kötüye kullanabilir.

BleepingComputer, Proofpoint tarafından bildirilen etkinlikle ilgili bir yorum için Cloudflare'e ulaştı ve bir şirket temsilcisi aşağıdaki açıklamayla yanıt verdi:

Cloudflare, ekibimiz tarafından keşfedildiklerinde veya üçüncü taraflarca rapor edildiklerinde kötü amaçlı tünelleri derhal devre dışı bırakır ve kaldırır.

Geçtiğimiz birkaç yıl içinde Cloudflare, meydana gelebilecek kötü niyetli faaliyetleri daha iyi kontrol altına almak için tünel ürünümüzde makine öğrenimi tespitlerini uygulamaya koymuştur.

Proofpoint ve diğer güvenlik sağlayıcılarını şüpheli URL'leri göndermeye teşvik ediyoruz ve hizmetlerimizi kötü amaçlı yazılım için kullanan tüm müşterilerimize karşı harekete geçeceğiz.