Siber suçlular, dünyada bir ilk olduğu düşünülen ve banka hesaplarına girip para çalmak için Face ID taramalarını çalan kötü amaçlı yazılımlarla iOS kullanıcılarını hedef alıyor.

Group-IB araştırmacıları tarafından GoldFactory olarak adlandırılan Çince konuşan bir siber suç grubu, Haziran 2023'te trojanlaştırılmış akıllı telefon uygulamaları dağıtmaya başladı, ancak en son GoldPickaxe sürümü Ekim ayından beri piyasada.

GoldPickaxe ve GoldPickaxe.iOS sırasıyla Android ve iOS'u hedef alarak, kullanıcıları biyometrik doğrulama kontrolleri yapmaları için kandırıyor ve sonuçta bu devam eden saldırıların coğrafi odağı olan Vietnam ve Tayland'daki yasal bankacılık uygulamaları tarafından kullanılan kontrollerin aynısını atlamak için kullanılıyor.

iOS versiyonunun sadece Tayland'daki kullanıcıları hedef aldığına ve Tayland hükümetinin resmi dijital emeklilik uygulaması gibi göründüğüne inanılıyor. Bununla birlikte, bazıları bunun Vietnam'a da ulaştığını düşünüyor. Zira bu ayın başlarında bölgede on binlerce doların çalınmasına yol açan çok benzer saldırılar rapor edilmişti.

Araştırmacılar, "GoldPickaxe.iOS'un Group-IB tarafından gözlemlenen ve şu işlevleri bir araya getiren ilk iOS Truva Atı olduğunu belirtmek gerekir: kurbanların biyometrik verilerini, kimlik belgelerini toplamak, SMS'leri ele geçirmek ve kurbanların cihazları üzerinden trafiği proxy'lemek," dedi.

"Android kardeşi, daha fazla kısıtlama ve iOS'un kapalı yapısı nedeniyle iOS muadilinden bile daha fazla işleve sahip."

Android kötü amaçlı yazılımları, platformun kullanıcıların uygulamaları yandan yüklemesine izin vermesi nedeniyle daha yaygın olsa da, iOS keşfi, Apple'ın platformundaki daha sıkı güvenlik kontrolleri göz önüne alındığında araştırmacıları daha çok şaşırttı.

Android bulaşması iOS versiyonuna göre daha basitti; kötü amaçlı uygulamalar sahte ama görünüşte yasal bir Google Play mağazası üzerinden indirilebilir/yan yüklenebilir durumdaydı.

Araştırmacılar ayrıca Android sürümünün iOS sürümünden çok daha fazla kılık değiştirdiğini, Tayland'da 20'den fazla farklı devlet, finans ve kamu hizmeti kuruluşu şeklini aldığını ve saldırganların tüm bu hizmetlerin kimlik bilgilerini çalmasına olanak tanıdığını tespit etti.

Apple Telefonlara Nasıl Girdiler?

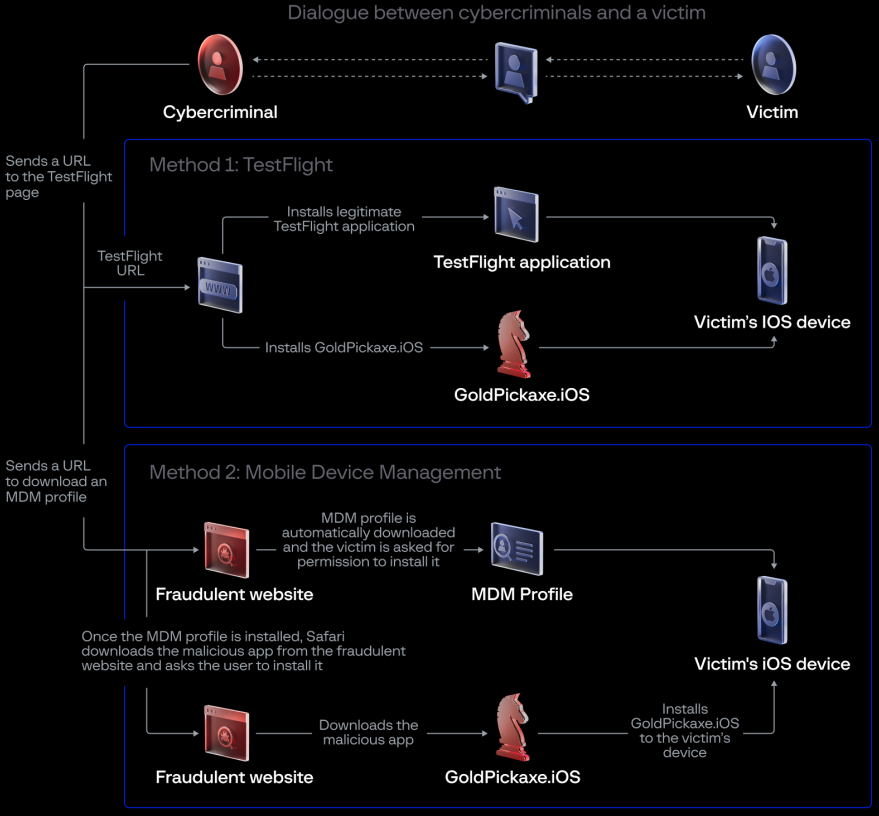

iOS söz konusu olduğunda saldırganların kurnaz olması gerekiyordu. İlk yöntemleri, uygulamaların App Store'da tam olarak yayınlanmadan önce beta olarak dağıtılmasına olanak tanıyan Apple'ın TestFlight platformunun kötüye kullanılmasını içeriyordu.

Bu yöntemin başarısızlığa uğramasının ardından saldırganlar daha sofistike bir sosyal mühendislik yöntemine geçtiler. Bu yöntem, kullanıcıları cihazlarını bir MDM programına kaydettirmeleri için etkilemeyi ve saldırganların bu yolla cihazlara kötü uygulamaları göndermelerini sağlamayı içeriyordu.

Tüm vakalarda, kurbanlarla ilk temas, saldırganların bölgenin en popüler mesajlaşma uygulamalarından biri olan LINE'da hükümet yetkililerinin kimliğine bürünerek gerçekleştirilmiştir.

Örneğin, Kasım ayındaki bazı vakalarda suçlular Tayland Maliye Bakanlığı yetkililerinin kimliğine bürünerek kurbanların yaşlı akrabalarına emeklilik yardımı teklif etti.

Bu aşamadan sonra kurbanlar çeşitli yollarla GoldPickaxe'i indirmeleri için sosyal mühendisliğe tabi tutuldu.

Biyometrik taramalar yakalandıktan sonra saldırganlar bu taramaları deepfake yazılımıyla birlikte kullanarak kurbanın yüzünün modellerini oluşturdu.

Saldırganlar hedef bankacılık uygulamasını kendi cihazlarına indiriyor ve çalınan kimlik belgeleri ve ele geçirilen SMS mesajlarıyla birlikte deepfake modellerini kullanarak kurbanların bankalarına uzaktan giriyorlardı.

Deepfake teknolojisinin uygulanması yıllardır bilgi güvenliği uzmanları için büyük ölçüde varsayımsal bir tehditti, ancak GoldPickaxe, teknolojinin artık gerçek dünya saldırılarında kullanılabilecek kadar olgunlaştığını ve muhtemelen önümüzdeki yıllarda kötüye kullanılacağını bir kez daha hatırlatıyor.

Yüz biyometrisi sadece geçen yıl Tayland'da zorunlu hale getirildi ve planlar ilk olarak Mart ayında duyuruldu ve uygulama tarihi Temmuz olarak belirlendi. Vietnam da bu yılın Nisan ayında benzer kontrolleri zorunlu hale getirmeye hazırlanıyor.

Temmuz 2023'ten itibaren Tayland'daki tüm bankacılık uygulamalarının yeni girişime uyması ve bölgedeki finansal dolandırıcılık tehdidini azaltmak için tek seferlik şifreleri yüz biyometrisi ile değiştirmesi gerekiyordu. Bu uygulama özellikle 50,000 BAT'ı (yaklaşık 1,400 $) aşan işlemler için geçerliydi.

Bu da GoldFactory grubunun sadece birkaç ay içinde bu yeni güvenlik girişimi için ısmarlama bir bypass geliştirebildiği anlamına geliyor ve saldırganın yeteneklerinin ve beceri setinin altını çiziyor.

Araştırmacılar, "GoldFactory becerikli bir ekip, ellerinde birçok numara var: taklit, erişilebilirlik tuş kaydı, sahte bankacılık web siteleri, sahte banka uyarıları, sahte arama ekranları, kimlik ve yüz tanıma verileri toplama" dedi.

Çeşitli araçlarla donatıldıklarından, senaryoya en uygun olanı seçme ve uygulama esnekliğine sahipler. Stratejik ve iyi organize olmuş bir ekip.

Hedef ortamlarının farkındalar ve araç setlerini hedef ortamlarına uygun hale getirmek için sürekli geliştiriyorlar. Geliştiricileri de yazılım geliştirme konusundaki nispeten yüksek yeterliliklerini ortaya koyuyor.

Gold Kötü Amaçlı Yazılım Ailesi

GoldPickaxe, GoldFactory suç grubu tarafından geliştirilen çok sayıda truva atının en son yinelemesidir.

İlki – GoldDigger – Haziran 2023'te tespit edildi ve esas olarak kurbanın cihazının kontrolünü sağlayan geleneksel bir Android bankacılık truva atı olarak hareket etti.

GoldDigger ve GoldPickaxe aynı kodu paylaşsalar da temel hedefleri farklıdır. İlki bankacılık kimlik bilgilerini toplamaya odaklanırken, ikincisi kurbanların yüzlerinin, kimlik belgelerinin ve benzerlerinin yakalanması da dahil olmak üzere kişisel bilgileri çalmaktadır.

GoldDiggerPlus, Eylül ayında GoldDiggerPlus ile birlikte kullanılan GoldKefu APK'sı da dahil olmak üzere temel GoldDigger truva atına ek, sofistike işlevler ekleyerek bunu takip etti.

"Temel olarak Erişilebilirlik Hizmetine dayanan GoldDigger'ın aksine, GoldDiggerPlus ve GoldKefu kimlik bilgilerini toplamak veya hedefli dolandırıcılık aramaları gerçekleştirmek için web taklitlerini kullanıyor. GoldDiggerPlus'ın ana amacının C2 sunucusuna kimlik doğrulaması yapmak, izinler talep edildiğinde otomatik tıklamalar gerçekleştirmek, ekranı kaydetmek ve Gerçek Zamanlı Mesajlaşma Protokolü (RTMP) aracılığıyla akışı sağlamak olduğu sonucuna vardık" dedi.

"Ayrıca izin verme alanında GoldDigger'a göre bir gelişme kaydediyor. Artık daha modüler ve kontrollü bir yaklaşım benimsiyor, C2 komutu verdiğinde izin talep ediliyor ve veriliyor. GoldDigger gibi tüm izinleri tek seferde vermiyor."

GoldKefu, Agora SDK'yı entegre ederek gerçek zamanlı görüntülü ve sesli aramaları mümkün kılmasıyla ilginç bir özellik sunuyor. Saldırganlar daha sonra taklit ettikleri markaların meşru müşteri destek temsilcilerini taklit ederken kurbanlarla görüşme başlatabiliyor.

Saldırganlar uygulama kullanıcılarına sahte uyarılar göndererek hesaplarından 3 milyon BAT aktarıldığını ve işlem onaylanmadıysa bankalarıyla iletişime geçmelerini söyleyebiliyor.

Diğer uyarılar arasında, truva atı bankacılık uygulamalarının açılmasını engellediğinde ortaya çıkan ve kullanıcılardan 'hesaplarını çözmeleri' için bankalarıyla iletişime geçmelerini isteyen sahte hata mesajları yer alıyor.

Bu uyarılar, siber suçlular tarafından belirlenen çalışma saatleri içinde başlatılırsa, daha fazla bilgi toplamak için esasen dolandırıcı bir banka çağrı merkezi işleten suçlularla bir görüşme başlatacak tek dokunuşlu bir 'iletişim' düğmesine sahiptir.

En son GoldPickaxe'in Android versiyonunun, GoldKefu APK'sını da içeren GoldDiggerPlus'ın güncellenmiş bir versiyonu olduğu düşünülüyor.

Araştırmacılar, Apple'ın iOS platformunun kapalı yapısı nedeniyle iOS sürümünün bu kapsamlı yeteneklere sahip olmadığını söyledi.

Group-IB, "Bu siber düşmanların uyarlanabilirliği, dolandırıcılık planlarının evriminde de görüldüğü gibi dikkat çekicidir" dedi. Orijinal GoldDigger kötü amaçlı yazılımının yeteneklerini geliştirmenin yanı sıra, yüz tanıma verilerini toplama konusunda uzmanlaşmış yeni bir kötü amaçlı yazılım ailesi kategorisi ortaya çıkardılar. Ayrıca kurbanlar ile meşru banka çağrı merkezleri gibi davranan siber suçlular arasında doğrudan iletişimi kolaylaştıran bir araç geliştirdiler.

"Sonuç olarak, GoldFactory kötü amaçlı yazılımının karmaşıklığıyla örneklenen siber suçlu taktiklerinin durmak bilmeyen gelişimi, yeni truva atlarının ortaya çıkışını proaktif olarak tespit etmek ve son kullanıcıları bilgilendirmek için kullanıcı eğitimi ve entegre modern güvenlik yaklaşımları da dahil olmak üzere siber güvenliğe yönelik proaktif ve çok yönlü bir yaklaşıma duyulan kritik ihtiyacın altını çizmektedir."