Bumblebee kötü amaçlı yazılım yükleyicisi geçtiğimiz Ekim ayında internetten kaybolmuş gibi görünüyordu, ancak geri döndü ve – garip bir şekilde – erişim elde etmek için eski bir vektöre güveniyor. İlk olarak 2022 yılında Proofpoint araştırmacıları tarafından tespit edilen ve BazarLoader'ın yerini aldığı anlaşılan Bumblebee, Rusya bağlantılı Conti de dahil olmak üzere yüksek profilli fidye yazılımı grupları tarafından kullanılıyordu.

Şimdi ise hayata geri döndüğü tespit edildi. Ancak bu kez "önemli ölçüde farklı" bir saldırı zinciri kullanıyor ve her şeyden önce kötü niyetli VBA makrolarına güvenerek, onu yaratan aynı yetenekli operatörlerin elinde olmayabileceğini gösteriyor.

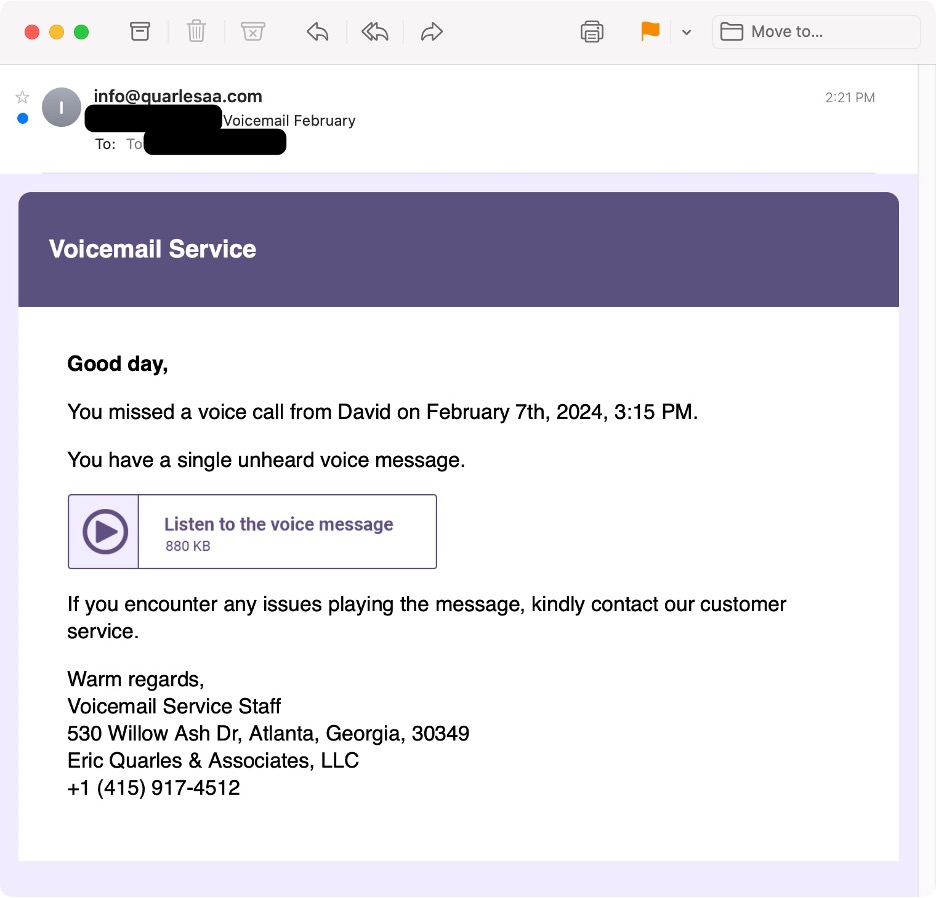

Bu son Bumblebee saldırı girişimi, " Voicemail February" konu başlığını kullanan ve [email protected] adresinden gönderilen e-postalarla ABD'deki kuruluşları hedef alıyor.

Quarlesaa alan adı gerçek bir işletmeye ait gibi görünüyor ve bu da raporda yer alan örnek e-posta yeminde yansıtılıyor.

E-postada, bir Microsoft Word belgesinin bulunduğu OneDrive URL'sine bir bağlantı yer alıyor. Belge göndericiyle tamamen alakasız – örnekte yapay zeka destekli bir iğne geliştiricisi olan Humane'in görev tanımı yer alıyor – ancak içinde kötü niyetli makro bulunuyor.

Microsoft'un kötü niyetli bir saldırı vektörü olarak kullanılmalarını engellemek amacıyla ürünlerini VBA makrolarını varsayılan olarak engelleyecek şekilde güncellemesinin üzerinden bir yıldan fazla zaman geçti. Güvenlik ekibinin geçtiğimiz Mayıs ayında belirttiği gibi, siber suç ekosistemi Redmond'un kararından sonra "muazzam bir değişim" geçirdi ve hızla farklı saldırı türlerine geçti.

Ancak bu son saldırı türü, diğer Bumblebee saldırılarına benzemiyor. Proofpoint, Mart 2022'den bu yana Bumblebee'nin yaklaşık 230 kullanımından sadece beş kampanyanın makro kullandığını söyledi – bunlardan dördü Excel'de XL4'e dayanırken, sadece biri VBA'ya dayanıyordu.

İzinsiz giriş girişimlerinin geri kalanı, kötü amaçlı DLL'ler, RAR dosyalarını bırakmak için HTML sızıntısı, LNK dosyaları ve sıkıştırılmış VBS ekleri gibi daha gelişmiş taktikler kullanmıştır. Bunlar, Google'ın Tehdit Analiz Grubu tarafından izlenen bir ilk erişim aracısı olan Exotic Lily'nin 2022'de Bumblebee ile kullandığı taktiklere daha çok benziyor.

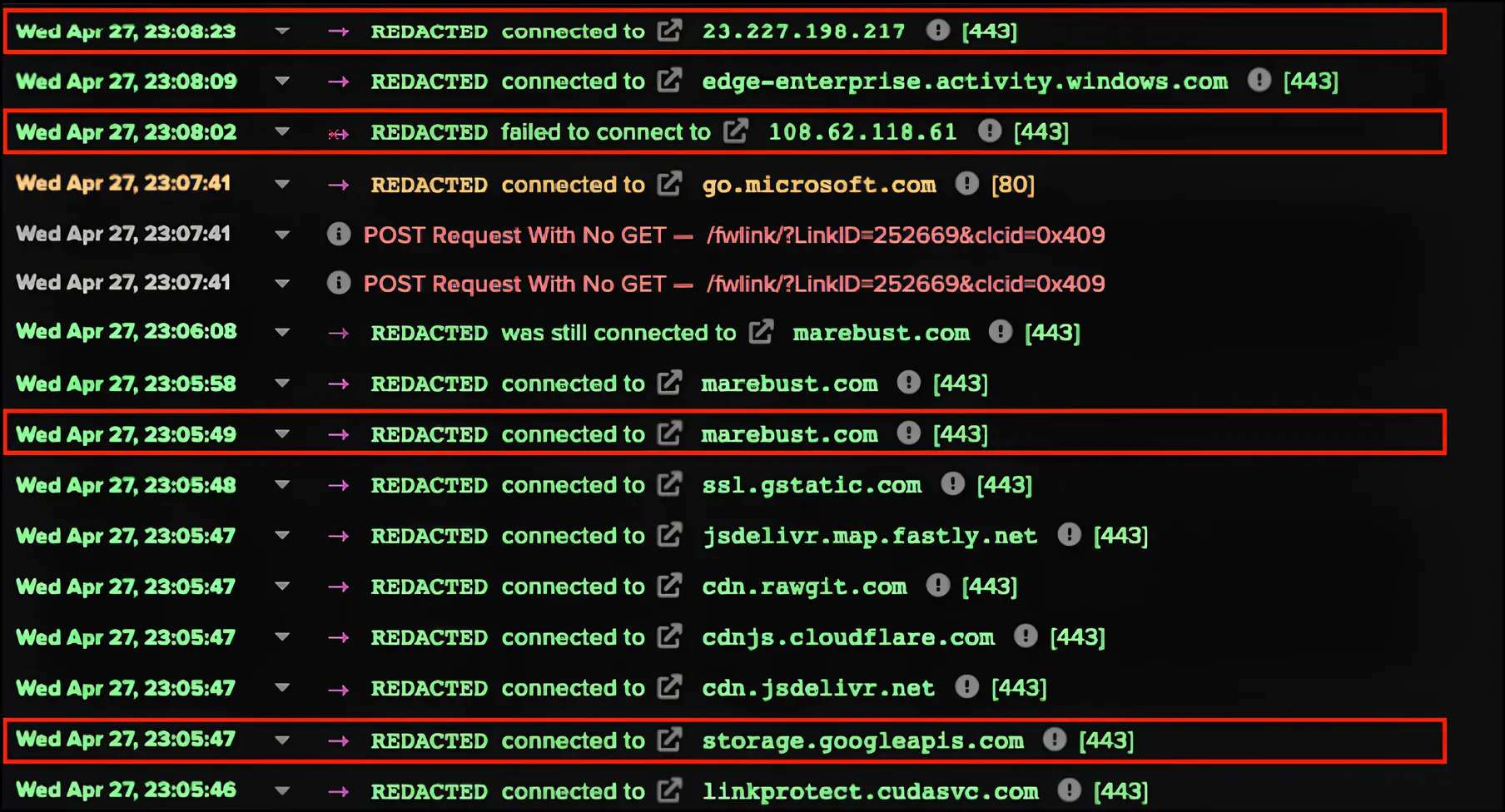

Eğer bir şekilde kurbanın sistemi Word makrolarını varsayılan olarak yeniden etkinleştirmişse ve bu Bumblebee zinciri tetiklenmeyi başarmışsa – ki güvenlik grubu henüz böyle bir şey görmediğini söyledi – makro, Windows geçici dizininde Bumblebee DLL'sini indirmek ve çalıştırmak için bir dizi PowerShell komutu çalıştıran bir komut dosyası oluşturacaktı.

Proofpoint kıdemli tehdit istihbarat analisti Selena Larson e-posta yoluyla yaptığı açıklamada, "Bu saldırıda kullanılacak yükün ne olduğunu söyleyemeyiz, ancak Proofpoint geçmişte Bumblebee'nin Cobalt Strike, shellcode ve Sliver gibi zararlı yazılımlar bıraktığını gözlemlemiştir" demiştir.

Bunu Fark Etmek Kolay Olmalı

Bumblebee'nin yeniden canlanması hakkındaki bu raporda tehlikeye girme göstergeleri yer almaktadır. Ancak gerçekçi olalım – böylesine modası geçmiş bir saldırı artık bir tehdit olmamalı, e-postadaki temaların karışıklığından ve çok basit kötü amaçlı ekten bahsetmiyoruz bile.

Larson, "E-postadaki URL, sesli posta temasıyla ilgili olmayan bir belgeye gidiyor, bu da son kullanıcıya alışılmadık veya muhtemelen kötü niyetli görünebilir" dedi. "Kuruluşlar, kullanıcıları yaygın olarak gözlemlenen temalara ve yemlere dayalı olarak potansiyel olarak şüpheli etkinlikleri tanımaları ve gözlemlendiğinde güvenlik ekiplerine bildirmeleri konusunda eğitmelidir."

Bunun ötesinde, Windows ve Microsoft Office kurulumlarının güncel tutulması, makroların varsayılan olarak devre dışı bırakıldığından emin olunması ve daha bilgili kullanıcılarınızdan hiçbirinin bunları yeniden etkinleştirmeyi kendi üzerine almadığından emin olunması gibi olağan tavsiyeler geçerlidir.

Şaşırtıcı olmayan bir şekilde, Proofpoint bu saldırının takip edilen bir tehdit aktörü ile bağlantılı olduğunu düşünmüyor – sesli mesaj cazibesi, OneDrive kullanımı ve gönderen e-posta adresi, önceki Bumblebee saldırılarının arkasında yer alan Kuzey Kore bağlantılı TA579'un önceki faaliyetleriyle uyumlu olmasına rağmen.

Proofpoint, bu tehditten bağımsız olarak, Bumblebee'nin geri dönüşünün 2024'te şu ana kadar tehdit aktörü faaliyetlerindeki artışın bir göstergesi olduğunu söyledi. Bu saldırı biraz tehlikeli olsa bile, hepsi öyle olmayacak.

"Proofpoint araştırmacıları yeni, yaratıcı saldırı zincirleri, tespitleri atlatma girişimleri ve birçok tehdit aktöründen ve ilişkilendirilmemiş tehdit kümelerinden gelen güncellenmiş kötü amaçlı yazılımları gözlemlemeye devam ediyor" diye uyardı. Araştırmacılar, bu yüksek operasyonel temponun, beklenen yaz tehdit aktörü molalarına kadar devam etmesini bekliyor.